Nieformalny podział obiektów, w których są montowane systemy alarmowe:

Jak wygląda sprawdzanie i konserwacja systemów alarmowych?

W jaki sposób sprawdzać i konserwować systemy alarmowe? To pytanie często pojawia się w przypadku posiadania już instalacji alarmowej. W mniejszym stopniu dotyczy to instalacji nowych. Jednak należy mieć na uwadze, że każda instalacja powinna być poddawana regularnemu sprawdzeniu i nie inaczej jest w przypadku instalacji alarmowej.

a) mieszkania w blokach oraz segmentach, wille o niewielkim zagrożeniu, sklepiki itp.,

b) wille o widocznym bogactwie, sklepy z dużą ilością łatwo zbywalnego towaru,

c) muzea,

d) magazyny broni,

e) fabryki, magazyny z wartościowym towarem,

f) infrastruktura krytyczna – granice, transport publiczny i zaopatrzeniowy, porty, lotniska, ujęcia wody itp. obiekty (czy dany zalicza się do IK, decydują kryteria zapisane w niejawnym załączniku do Narodowego Programu Ochrony Infrastruktury Krytycznej – przyp. red.),

g) wojskowe magazyny, bazy sprzętu, jednostki wojskowe,

h) banki,

i) serwerownie,

j) kancelarie tajne.

Przypominam, że przedstawiony podział powstał na potrzeby tego opracowania i nigdzie więcej w tej postaci nie występuje, ponieważ pojedyncze pozycje z tej listy mogą mieć swoje, odmienne od innych obiektów, regulacje prawne i odmienne wymagania.

Przy odbiorach systemów alarmowych można, a czasami nawet trzeba, opierać się na jednej grupie lub kilku jednocześnie grupach wymagań, np.:

a) Polskich Normach serii PN-EN, które są tożsame z normami europejskimi oraz na specyfikacji technicznej PKN-CLC/TS 50131-7:2011 – znajdziemy tu podział na klasy systemów,

b) Normach Obronnych, a po wycofaniu dziewięciu z dziesięciu NO dotyczących systemów alarmowych takim dokumentem są „Wymagania eksploatacyjno-techniczne dla IX grupy SpW – systemy i urządzenia specjalistyczne do ochrony obiektów” z 8 maja 2020 r.,

c) rozporządzeniach poszczególnych ministerstw,

d) specyfikacjach istotnych warunków zamówienia, czyli SIWZ,

e) zawartych w umowie między zamawiającym a wykonawcą systemu,

f) instrukcjach producentów,

g) audycie bezpieczeństwa wykonanym dla obiektu,

h) wyrokach sądowych.

Logicznym by było, aby wymagania zawarte w dokumentach z powyższej listy zawierały takie same wymagania, lecz tak nie jest, dlatego zdecydowałem się wprowadzić mój własny, autorski podział obiektów (podział od a do j) właśnie pod kątem różniących się dla nich wymagań (zawartych lub nie w dokumentach z powyższej listy od a do h).

Uwagi dodatkowe do powyższej listy:

a) według aktualnego prawa stosowanie Polskich Norm nie jest obowiązkowe, ale:

1) jeśli w Specyfikacji Istotnych Warunków Zamówienia (SIWZ) lub podobnym dokumencie zawartym między zamawiającym a wykonawcą są odwołania do norm, to wtedy wymagania zapisane w normach muszą być stosowane,

2) rozporządzenia i inne akty mogą powoływać się na normy, pod warunkiem że są one dostępne w języku polskim, a niestety mniej niż ¼ norm jest obecnie dostępna w wersji polskojęzycznej,

3) bez względu na to, czy strony umawiały się do stosowania norm w realizacji systemu ochrony, czy nie, to i tak w przypadku procesu sądowego zapisy z norm mogą być brane pod uwagę przy ocenie systemu alarmowego,

4) normy są często aktualizowane i w przypadku długoterminowych procesów inwestycyjnych trzeba mieć na uwadze pojawienie się w tym czasie nowych lub zaktualizowanych norm,

5) według prezesa PKN można powoływać się w wymaganiach i ocenach na normy wycofane,

6) dwa zapisy dotyczące norm mogą wprowadzać w błąd – zapis pierwszy: stosowanie norm nie jest obowiązkowe, zapis drugi: lista aktualnie obowiązujących norm. A zatem mamy listę aktualnie obowiązujących norm, ale nie istnieje obowiązek ich stosowania poza wymienionymi tu wcześniej przypadkami;

b) dość skomplikowana jest historia i teraźniejszość Norm Obronnych:

1) przez kilka lat w wojsku obowiązywało – w przypadku ochrony technicznej obiektów – 10 arkuszy NO i były to normy do obowiązkowego stosowania. Jeden arkusz dotyczył ochrony mechanicznymi zabezpieczeniami, a pozostałe dziewięć zawierało wymagania dla zabezpieczeń elektronicznych. W dniu 17 marca 2020 r. zostały wycofane arkusze norm obronnych od NO-04-A001 do NO-04-A009. Zezwolono, aby rozpoczęte realizacje systemów przed tą datą były montowane wg wycofanych wymagań,

2) nowe, tymczasowe wymagania są zapisane w „Wymaganiach eksploatacyjno- technicznych dla IX grupy SpW – systemy i urządzenia specjalistyczne do ochrony obiektów” z 8 maja 2020 r., w których zachowano część zapisów z wycofanych dziewięciu arkuszy norm;

c) rozporządzenia wydawane przez poszczególne ministerstwa dotyczą:

1) zabezpieczeń magazynów broni i amunicji w jednostkach podległych poszczególnym ministerstwom – tu mamy bałagan, ponieważ poszczególne resorty tworzyły te rozporządzenia bez konsultacji między sobą. W ten sposób powstało sześć rozporządzeń, z których warte uwagi i stosowania jest tylko rozporządzenie ministra kultury i dziedzictwa narodowego,

2) infrastruktury krytycznej – temat ten będzie szerzej omówiony osobno, ponieważ pojawiają się nowe w tym przypadku wymagania, które nie występują w innych obiektach;

d) Specyfikacje Istotnych Warunków Zamówienia, czyli SIWZ – i tu mogą pojawić się wymagania:

1) stosowania norm z ewentualnym wskazaniem, które mają w tym przypadku obowiązywać,

2) stosowania zapisów niemieckiego dokumentu VdS 2311,

3) jako kompilacja różnych norm i dokumentów,

4) bzdurne, niemożliwe do spełnienia, niejasne, a nawet wprowadzające swoimi zapisami w błąd wykonawcę systemu – niestety w swojej praktyce spotkałem wiele takich dokumentów;

e) wymagania zawarte w umowie między zamawiającym a wykonawcą systemu, czyli z ominięciem przetargu, bardzo często ustalenia ustne;

f) instrukcje producentów urządzeń lub zestawów urządzeń – zawsze trzeba sprawdzić, czy są zamontowane zgodnie z wymaganiami producenta (miejsce montażu, wysokość montażu, środowisko itp.);

g) wymagania zawarte w audycie bezpieczeństwa wykonanym dla obiektu – takie sytuacje mogą dotyczyć np. monitoringu miasta, także w przypadku muzeum lub obiektów z listy infrastruktury krytycznej;

h) wyroki sądowe – tego typu sytuacje zdarzają się dość rzadko – mogą zaistnieć, np. w sytuacjach gdy instalator systemu lub konserwator nie spełnia oczekiwań inwestora. Może to dotyczyć zarówno błędnego wykonania systemu alarmowego, jak i nieprawidłowej naprawy lub istotnych opóźnień w realizacji systemu lub jego naprawie.

Specyfika systemów alarmowych wpływająca na zakres ich sprawdzania

Z systemami alarmowymi – które uważane są za instalacje elektryczne – jest inaczej niż z typowymi instalacjami elektrycznymi – aby w pełni ocenić ich przydatność, nie wystarczy sprawdzić, czy napięcia i pobierane prądy są prawidłowe, ale także trzeba zbadać, czy ich elementy zostały sensownie dobrane, rozmieszczone i to zarówno pod kątem skuteczności ochrony, jak i np. według wymagań środowiskowych, czyli pyło- i wodoodporności. Dopiero po tej ocenie można przystąpić do ich sprawdzania pod kątem wymagań elektrycznych.

Dlaczego taka kolejność?

To proste, jeśli zaczniemy sprawdzanie pod kątem zgodności parametrów elektrycznych z założeniami i wynik będzie pozytywny, to użytkownik może dojść do fałszywego wniosku, że sprawdzany system alarmowy będzie go skutecznie chronił.

Dlatego konieczny jest dość długi opis wprowadzający w specyfikę systemów alarmowych z ujęciem podziału na grupy obiektów.

Mamy trzy podobne do pewnego stopnia sytuacje, gdy konieczna jest ocena funkcjonalności systemu alarmowego:

1) odbiór nowego systemu lub starego po jego istotnej modernizacji,

2) sprawdzenie istniejącego systemu, np. po zakupie obiektu z zainstalowanym działającym od pewnego czasu systemem,

3) po włamaniu, gdy system się nie sprawdził w działaniu lub gdy istnieje podejrzenie, że został celowo przygotowany tak, aby włamanie się udało.

Tu konieczne jest przypomnienie, że do systemów alarmowych zaliczane są także:

- systemy telewizji przemysłowej, a nie tylko systemy oparte na czujkach, wyjących syrenach i ewentualnym monitoringu, oraz systemy kontroli dostępu.

Pierwszym krokiem – wspólnym dla wspomnianych powyżej przypadków – jest sprawdzenie:

1) czy był przeprowadzony audyt bezpieczeństwa dla obiektu – nie musi być, jeśli dla konkretnych obiektów prawo tego nie wymaga,

2) czy obiekt jest wpisany na listę obiektów infrastruktury krytycznej,

3) czy w chwili zamawiania systemów były spisane wymagania, jakie powinien spełniać, czyli SIWZ lub podobny dokument (gdy nie było przetargu na wykonanie systemu),

4) czy istnieje elektryczny schemat instalacji i rozmieszczenie elementów na podkładzie budowlanym na tyle dokładny i czytelny, aby każdy instalator czy konserwator na podstawie tych danych mógł system konserwować, naprawiać lub modernizować,

5) czy istnieje spis elementów i czy nazwy tych elementów są zgodne z nazewnictwem producenta oraz nazwami w opisach schematów systemu,

6) czy do zastosowanych w obiekcie elementów ochrony są instrukcje producentów – po jednej dla każdego typu użytego elementu ochrony,

7) czy istnieje i na ile jest czytelna instrukcja obsługi systemu z wyszczególnieniem, jakie procedury należy podjąć w przypadku awarii systemu lub jego elementów wraz z podaniem procedur częściowego użytkowania systemu,

8) czy są zalecenia co do konserwacji systemu i czy prowadzona jest książka konserwacji,

9) czy przewidywano współpracę zabezpieczeń elektronicznych i mechanicznych, a jeśli tak, to w jakim zakresie,

10) jakie rodzaje interwencji były przewidywane w przypadku zagrożenia i po jakim czasie od wywołania alarmu miały nastąpić,

11) czy między zainstalowaniem systemu a jego sprawdzaniem nastąpiły istotne zmiany w sposobie użytkowania obiektu lub był remontowany lub modernizowany.

Ad 1. Czy był przeprowadzony audyt bezpieczeństwa dla obiektu? Na podstawie mojego czterdziestoletniego doświadczenia – związanego z branżą ochrony – mogę stwierdzić, że w przypadku sprawdzania systemów alarmowych mniej więcej raz na sto przypadków był wykonany dla systemu audyt. Niestety audyt systemu w Polsce to zjawisko marginalne. Nawet w przypadku monitoringu miast tylko raz spotkałem się z przeprowadzonym audytem dla modernizowanego systemu telewizji przemysłowej.

Co powinien zawierać audyt? Po pierwsze – ocenę zagrożeń oraz miejsca ich występowania, prawdopodobieństwo ich , a także oszacowanie wielkości ewentualnych strat. W audycie może znaleźć się ocena zgodności istniejącego systemu z mapą zagrożeń, poziomu istniejących i proponowanych zabezpieczeń.

Można – w celu oceny zagrożeń wykorzystać:

- zapisy zawarte w Polskich Normach serii PN-EN, które wprowadzają klasyfikacje systemów,

- moje autorskie opracowania pt. „Określanie zagrożeń i dobór środków ochrony”,

- zapisy NO i zawarte w „Wymaganiach eksploatacyjno-technicznych dla IX grupy SpW – systemy i urządzenia specjalistyczne do ochrony obiektów”,

- niemiecki dokument VdS 2311, który jest stosowany od ponad 25 lat w Niemczech, a zawarte tam klasyfikacje i wymagania co do ochrony dość znacznie różnią się od zapisów w Normach Europejskich.

Audyt powinien być wykonany przez trzecią stronę, czyli nie może to być projektant systemu ani jego wykonawca. Zwykle audyt powinien być zamawiany przez inwestora, a największy zysk z audytu pojawia się wtedy, gdy jest zamawiany jeszcze przed spisaniem SIWZ. Zalecenie to dotyczy zarówno sytuacji, gdy mamy do czynienia z nowo planowanym systemem, jak i planowaną modernizacją systemu lub przebudową chronionego obiektu czy zmianą jego funkcji.

Audyt może też być zamawiany, gdy pojawiają się problemy z systemem czy nawet tylko podejrzenia co do skuteczności systemu, zwłaszcza jeśli wartości chronione są znaczne.

Ad 2. Czy obiekt jest wpisany na listę obiektów infrastruktury krytycznej – wtedy bowiem konieczne są konsultacje z pełnomocnikiem.

Ad 3. Czy w chwili zamawiania systemów były spisane wymagania, jakie powinien spełniać – czyli SIWZ? Można przyjąć, że dla małych obiektów przemysłowych, obiektów mieszkalnych, szkół itp. tylko wyjątkowo spisywane są wymagania SIWZ. Natomiast im ważniejszy obiekt, tym szansa na trafienie na dokument SIWZ jest większa.

Niestety z praktyki wiem, że wartość merytoryczna zawartych tam wymagań jest bardzo często na niskim poziomie, a co gorsza − ich zapisy mogą sprowadzić na manowce.

A zatem jeśli nie był wykonany dla obiektu audyt, staramy się sprawdzić, czy zostały chociaż spisane wymagania SIWZ. Jeżeli obiekt jest bardzo ważny, a więc powinien mieć dobrą ochronę, warto skonsultować zapisy SIWZ z ekspertem, aby uniknąć powielania zawartych tam błędnych zapisów. Zwykle stawka godzinowa konsultacji to kwota około 250 zł za każdą rozpoczętą godzinę.

AD 4. Czy istnieje schemat instalacji i rozmieszczenia elementów?

System alarmowy nie powinien być przez inwestora ani odebrany, ani opłacony bez przekazania mu:

- schematu instalacji wraz z czytelnie zaznaczonymi na schemacie elementami ochrony,

- schematu elementów systemu na podkładzie budowlanym wraz z zaznaczonymi trasami przebiegu przewodów,

- wskazań koniecznych w trakcie użytkowania systemu dotyczących jego konserwacji oraz

- dokładnej instrukcji obsługi wraz ze wskazaniem, jak należy postępować w sytuacjach awaryjnych.

Dokumentacja systemu powinna być na tyle kompletna, aby każdy nowy konserwator mógł system sprawdzić, naprawić lub ewentualnie modernizować.

Ad 5 i 6. Czy istnieje spis elementów, czy do zastosowanych w obiekcie elementów ochrony są dostępne instrukcje producentów? Wspisie elementów systemu muszą być używane takie ich nazwy, jakie stosuje producent tychże – ułatwia to ewentualne korekty w systemie. Zdarza się, że producent wypuszcza na rynek umieszczone w takich samych obudowach np. czujki o znacznie różniących się parametrach, a więc i różnych preferowanych zastosowaniach. Bardzo często rozróżnianie typu zawiera się w końcówce nazwy – czasami to jest inna jedna litera, a czasami są to cyfry. Po samym wyglądzie czujki jej dokładna identyfikacja najczęściej jest niemożliwa!

Co robić, jeśli jest spis elementów, ale brakuje do nich instrukcji? Zwykle na stronie producenta lub na stronach dystrybutorów można pobrać instrukcje wraz z podanym parametrami i preferencjami co do zastosowań. Czasami nawet zdarza się, że o konkretnym elemencie można uzyskać więcej informacji na stronach dystrybutorów niż na stronie producenta.

Dane techniczne zastosowanych urządzeń pomagają przy sprawdzeniu wykrywania przez czujki intruza, ocenie, czy zostały właściwie zamontowane i w prawidłowym dla nich środowisku.

Ad 7. Czy istnieje i na ile jest czytelna instrukcja użytkowania do systemu? W instrukcji powinien być podany ciąg działań dotyczących:

- włączania i wyłączania systemu,

- częściowego włączenia systemu lub wyłączenia z ochrony konkretnych czujek,

- czynności, które należy podjąć zgodnie z komunikatami na panelu wyświetlacza centralki alarmowej (np. komunikaty o błędach, uszkodzeniach i wyłączeniach z ochrony części systemu).

W przypadku podłączenia systemu do stacji monitorowania w instrukcji powinien być numer telefonu kontaktowego do stacji z ewentualnym hasłem odwołania. Hasło do stacji monitorowania nie powinno znajdować się w instrukcji, jeśli do niej dostęp nie jest w pełni kontrolowany.

Ad 8. Czy są zalecenia co do konserwacji systemu i czy prowadzona jest książka konserwacji? Podczas konserwacji systemu powinno być sprawdzone działanie każdego z jego elementów. I tu jest kilka metod:

1) metoda zalecana przeze mnie, gdyż sprawdzenie może wykonać jedna osoba – czyli dzwonimy do stacji monitorowania, że będziemy np. przez godzinę sprawdzali system i aby w tym czasie nie reagowali – włączamy system i staramy się swoimi działaniami wzbudzić alarm z każdej czujki, poruszając się przed czujkami ruchu i stwarzając warunki, by kontaktrony wykryły zmianę. Następnie wyłączmy system i z pamięci centralki pobieramy plik historii wydarzeń i sprawdzamy, czy każda z czujek zareagowała.

A co jeśli są w systemie czujki sejsmiczne, czujki tłuczenia szkła itp.? Bez testerów wtedy się nie obędzie i to jest dodatkowe działanie przeprowadzane wg instrukcji producenta czujek i producentów testerów;

2) metoda bez włączania systemu, ale z kamerą umożliwiającą nagrywanie komunikatów z wyświetlacza centralki alarmowej – potrzebne są wtedy dwie osoby – jedna nagrywa komunikaty centralki, a druga stara się wzbudzić czujki – zwykle centralki umożliwiają taki typ sprawdzania bez włączania systemu;

3) metoda pełnego sprawdzenia systemu łącznie z monitoringiem – czyli jak w punkcie pierwszym powiadamiamy stację monitorowania o próbach z systemem i prosimy o przygotowanie wydruku historii wydarzeń w obiekcie – następnie staramy się wzbudzić kolejno wszystkie elementy w systemie i sprawdzamy, czy alarmy ze wszystkich czujek dotarły do stacji monitorowania. Tu jednak może wystąpić pewne ograniczenie – oprogramowanie w stacji monitoringu może być tak skonfigurowane, że po przyjęciu pierwszego sygnału będzie blokować na pewien czas możliwość odbierania kolejnych alarmów. Musimy to skonsultować ze stacją monitorowania przed podjęciem decyzji o takim ciągu sprawdzania;

4) metoda uproszczona – sprawdzamy tylko czujki ruchu przy wyłączonym systemie, obserwując jedynie, czy zapalają się lampki, gdy poruszamy się w ich strefie ochrony – opis, jak należy się poruszać w strefie detekcji, będzie w dalszej części opracowania.

Tabela 1. Obiekt i jego otoczenie

|

Oznaczenie na rys. 1 |

Miejsce wykrywania przestępcy |

Opis i uwagi |

|

1 |

Na zewnątrz ogrodzenia |

W zależności od położenia obiektu i jego sąsiedztwa może to być odległość od kilkuset metrów dla oddalonych od zwartej zabudowy obiektów, do kilku metró w tuż przy płocie dla budynków w zwartej zabudowie |

|

1a |

Droga dojazdowa |

Kontrola otoczenia z ograniczeniem do drogi lub dróg dojazdowych, lub fragmentu ulicy, po których ruch w pewnych warunkach może się odbywać bez wywoływania alarmu |

|

2 |

Płot z siatki lub metalowych prętów |

Wykrywanie naruszenia ogrodzenia, np. z siatki, czyli przestępca wycina dziurę, nagina siatkę, wspina się itp. |

|

2a |

Wejście na posesję – furtka, brama |

Przestępca pod furtką, bramą udaje gościa, wchodzi razem z gościem lub wyłamuje furtkę, bramę |

|

3 |

Płot murowany lub pełny, np. drewniany |

Przestępca pokonuje płot górą lub podkopem, bez naruszenia samego płotu |

|

3a |

Brama wjazdowa |

Siłowe otwarcie, otwarcie obcym pilotem, kontrola zamknięcia, kontrola ruchu |

|

4 |

Między płotem a zewnętrzną ścianą budynku |

Wykrywanie ruchu |

|

4a |

Na drodze od bramy do domu |

Kontrola i wykrywanie ruchu oraz dojazdu |

|

5 |

Zabezpieczenia zewnętrzne, np. okna, drzwi na taras, dach, piwnica, drzwi do garażu |

Zbicie szyby, cięcie krat, otwieranie rolet lub okiennic, w przypadku np. szkieletu kanadyjskiego lub podobnej konstrukcji – wycięcie otworu |

|

5a |

Drzwi wejściowe |

Wykrywanie wyłamywania, otwierania przez pokonanie zamków, wycinanie otworu w drzwiach w celu otwarcia zamków |

|

6 |

Wnętrze budynku po przełamaniu zabezpieczeń mechanicznych |

Pierwsze kroki przestępcy w chronionych pomieszczeniach |

|

6a |

Wnętrze obiektu po pokonaniu wejścia |

Nie wiemy jeszcze, czy można wpuścić osobę, czy nie? |

|

7 |

We wnętrzu obiektu, bez względu na sposób wejścia |

Także w korytarzach oraz wybrane punkty |

|

7a |

Sejfy, skrytki, obrazy, przedmioty |

Ochrona wybranych punktów lub pomieszczeń, także podczas obecności pracowników, interesantów czy domowników |

W książce konserwacji powinny być następujące zalecenia:

1) co jaki okres ma być sprawdzany i w jaki sposób system jako całość,

2) które elementy systemu muszą być po pewnym czasie wymienione (czyli jaki jest resurs elementów systemu, np. akumulatora),

3) jak przeprowadzać czyszczenie powierzchni czynnych czujek i jak oczyszczać kamery i co jaki czas,

4) konieczność konsultacji z konserwatorem systemu w przypadku przebudowy obiektu, jego części, zmiany sposobów użytkowania czy wprowadzenia ozdób świątecznych czy reklam.

Ad 9. Czy przewidywano współpracę zabezpieczeń elektronicznych i mechanicznych? W Polsce bardzo rzadko przewidywana jest współpraca w ochronie obiektu zabezpieczeń mechanicznych i elektronicznych, a szkoda, gdyż takie współdziałanie w sposób istotny zwiększa bezpieczeństwo obiektów.

Co rozumiem pod pojęciem współpraca? Najczęstszym przypadkiem jest stosowanie czujek tłuczenia szkła. Ale tu jest kilka pułapek, gdyż czym odporniejsze na agresję zastosujemy szkło, tym mniejszy jest wybór czujek do wykrywania ich tłuczenia.

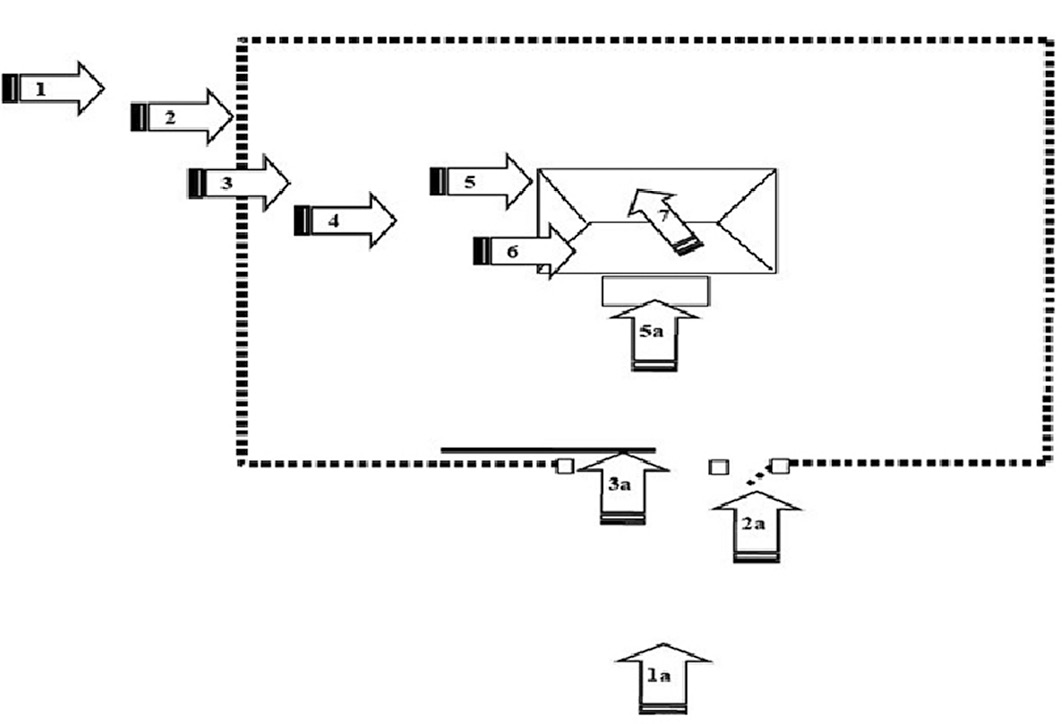

Rys. 1. Podział na fazy wykrywania agresji (opracowanie autorskie). Opis w tabeli 1

Sejfy dość powszechnie chronione są czujnikami sejsmicznymi i tu jest popełnianych kilka błędów:

1) zdarza się, że sejfy nie są przymocowane do podłoża,

2) przewody do czujki nie są zabezpieczone mechanicznie i łatwo je przeciąć. Przecież przecięcie przewodów zostanie natychmiast zasygnalizowane, więc w czym problem? To proste – do czasu ich naprawy sejf nie jest chroniony, a sąsiedztwo np. świąt może spowodować, że kilka, a czasami i kilkanaście dni nie będzie ochrony. Nawet gdy przecięcie nastąpi podczas tygodnia pracy, to zwykle naprawa jest podjęta najszybciej następnego dnia.

Ad 10. Jakie rodzaje interwencji były przewidywane w przypadku zagrożenia i po jakim czasie od wywołania alarmu miały nastąpić? A jakie rodzaje interwencji mogą być?

Gdy alarm nie jest podłączony do monitoringu, to system ma bardziej funkcję odstraszającą niż ochronną, czyli liczymy na wzbudzenie strachu u przestępcy.

Systemy alarmowe podłączone do monitoringu, nawet do tej samej stacji monitorowania, mają różną skuteczność ochrony, a wynika to przede wszystkim z tego, jak szybko i jak skutecznie system wykrywa zagrożenia. Co to znaczy – jak szybko?

Rysunek 1 przedstawia podział na fazy wykrywania agresji (opracowanie autorskie bez odniesienia do norm).

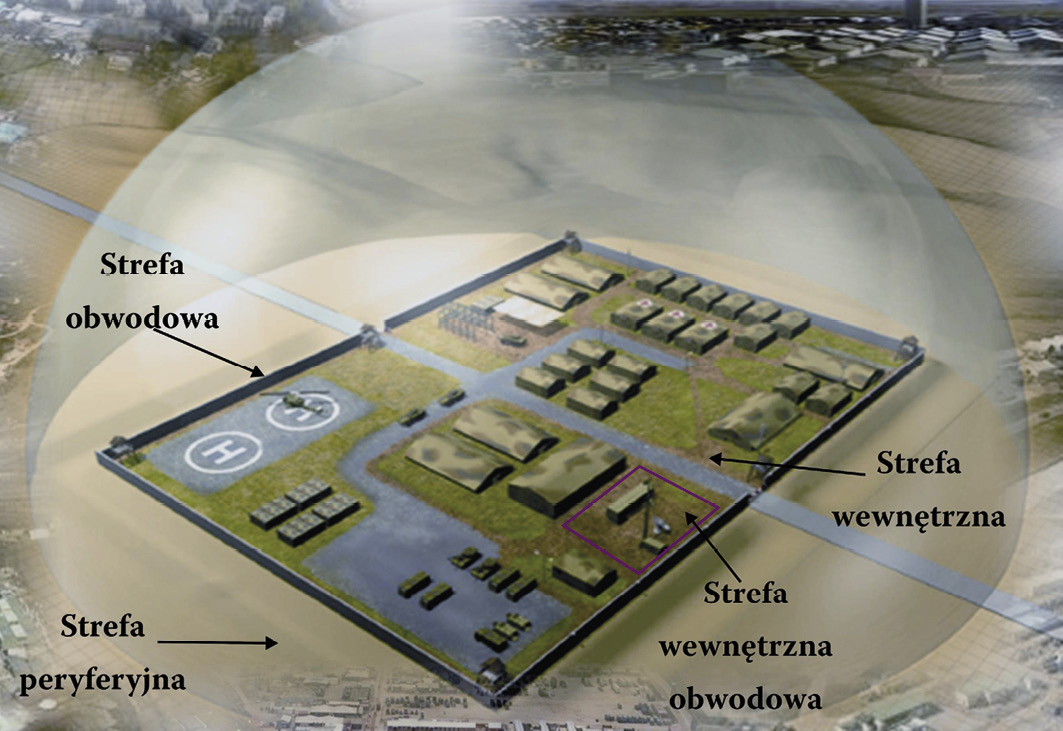

Poniżej podaję przykład podziału na strefy według Normy Obronnej NO-04-A004-1:2001 – Systemy alarmowe. Wymagania ogólne(norma wycofana, lecz przez wiele lat funkcjonowała i według niej były montowane systemy alarmowe) (rys. 2)*:

- strefa ochrony peryferyjnej – wydzielony obszar terenu poza ogrodzeniem zewnętrznym (1, 2);

- strefa ochrony zewnętrznej obwodowej – strefa obejmująca architektonicznie zewnętrzną część obiektu, obszar pomiędzy ogrodzeniem zewnętrznym a wewnętrznym (obwodnica wraz z ogrodzeniami) (4);

- strefa ochrony zewnętrznej bezpośredniej – wydzielony obszar terenu bezpośrednio przyległy do poszczególnych obiektów wytypowanych do indywidualnej ochrony (5);

- strefa wewnętrzna – wydzielony obszar wewnątrz magazynów czy budynków wraz ze wszystkimi otworami okiennymi, drzwiowymi, wywietrznikami itp. (7).

Rys. 2. Strefy ochrony bazy

Z przytoczonych przykładów widać, że określenia stref są różnie interpretowane i dopóki w normach lub innych przepisach nie zostaną precyzyjnie zdefiniowane, dopóty projektanci systemów alarmowych, szkoleni w różnych ośrodkach, powinni dołączać do projektu dokładny opis, co kryje się pod tymi pojęciami. Przedstawiony autorski podział na strefy został stworzony, ponieważ funkcjonuje w Polsce wiele różnych podziałów na strefy ochrony, a więc i wykrywania z klasyfikacją i nazewnictwem wzajemnie niespójnymi. Oznaczenia na rysunku stref liczbami ułatwia ich zapamiętanie.

Ponad 95% zamontowanych w Polsce systemów alarmowych wykrywa intruza dopiero po jego wejściu do obiektu, a w ochronie liczy się każde 15 sekund.

System, który wykrywa intruza, gdy on podchodzi do obiektu, daje znaczną przewagę czasową przez skrócenie bezkarnego czasu działania intruza.

Systemy zewnętrzne mają jednak dość istotną wadę – generują zdecydowanie więcej fałszywych alarmów niż te, które wykrywają intruza dopiero w obiekcie i dlatego w celu zmniejszenia tego negatywnego zjawiska są zwykle stosowane łącznie z telewizją przemysłową, która umożliwia błyskawiczne ustalenie, czy alarm jest fałszywy, czy nie. Dlatego przy sprawdzaniu systemów tego typu konieczne jest skontrolowanie, czy pole widzenia kamer umożliwia eliminację alarmów fałszywych.

Jak sprawdzać czujki pod kątem ich skuteczności wykrywania i sygnalizowania zagrożeń?

W ochronie stosuje się około 40 rodzajów czujek i czujników, lecz w praktyce w systemach ochrony budynków wewnątrz dominują typy z tej listy:

1) kontaktrony,

2) czujki pasywne podczerwieni,

3) czujki dualne – zwykle jest to zestaw czujka pasywna podczerwieni i czujka mikrofalowa dopplerowska,

4) czujki tłuczenia szkła,

5) tory podczerwieni aktywne.

W ochronie zewnętrznej najczęściej są stosowane czujki napowierzchniowe:

1) czujki pasywne podczerwieni,

2) tory podczerwieni aktywne,

3) czujki dualne w połączeniu czujki pasywnej podczerwieni i mikrofalowej opartej na zjawisku Dopplera,

4) bariery mikrofalowe.

Oraz elementy systemu wykrywania intruzów umieszczane pod powierzchnią ziemi i jest tu cała gama czujek, które będą omówione w dalszej części opracowania.

Sprawdzamy:

1. Czy elementy ochrony są fabrycznie przystosowane do pracy w warunkach konkretnych sytuacji na sprawdzanym obiekcie?

2.Wymagania na obudowy – korzystamy tu z normy PN-EN 60529:2003 Stopnie ochrony zapewnianej przez obudowy (Kod IP). Proponuję zacząć sprawdzanie klasy szczelności i odporności na wodę dla obu środowisk, czyli IP czujek. W ochronie wewnętrznej klasa IP64 jest wystarczające, czyli czujka jest tak szczelna, że nic do niej włożyć nie można i znosi polanie wodą (np. podczas sprzątania).

W ochronie zewnętrznej – w zależności od tego, w jakich warunkach pracuje czujka – klasa IP64 zwykle wystarcza, chyba że może się zdarzyć solidne zalewanie czujki przez deszcze – wtedy zalecane jest IP 65 lub nawet IP66.

2. Klasy środowiskowe – norma PN-EN 50130-5 oraz odwołania do niej i powtórzenia np. w normach serii PN-EN 50131 i PN EN 50132.

Kolejny sprawdzian to ustalenie, jaką klasę środowiskową powinna mieć każda czujka. Klasy środowiskowe są oznaczane cyframi rzymskimi od I do IV i w dużym uproszczeniu odpowiada to umieszczeniu czujek:

I – w pomieszczeniach mieszkalnych, biurowych, gdzie temperatury i wilgotność są odpowiednie dla życia i pracy ludzi (tzw. temperatury pokojowe),

II – korytarze, klatki schodowe, łączniki (czyli miejsca, gdzie mogą być przewiewy i zmiany temperatury większe niż w pomieszczeniach mieszkalnych czy biurowych),

III – na zewnątrz, ale pod dachem, a nawet zadaszeniem,

IV – bez żadnej osłony na zewnątrz.

3. Jak i co sprawdzać pod kątem poprawności funkcjonowania systemu w zakresie pomiarów elektrycznych?

Czujki w swoich instrukcjach mają zwykle podany dopuszczalny zakres wahań napięcia do ich poprawnej pracy i przy odbiorze należy sprawdzić przynajmniej skrajne – najbardziej oddalone – od centralki czujki pod kątem ewentualnego spadku napięcia.

Sprawdzian powinien być wykonany dla prądu spoczynkowego, czyli w trakcie czuwania czujki i dla prądu podczas alarmu z czujki.

Są rejony, gdzie zasilanie sieciowe waha się w dużych granicach i zdarzają się dość częste wyłączenia prądu.

Znam przypadki, gdzie:

1) napięcie w sieci waha się do 170 do 250 V AC,

2) wyłączenia są krótkotrwałe i w krótkim czasie powtarzające się,

3) zdarzają się dwa, trzy dni bez prądu.

Ad 1 − moim zdaniem dla systemów alarmowych groźniejsze są górne granice przekraczania napięcia niż dolne, ponieważ może wzrastać prąd jałowy transformatorów i mogą się one przegrzewać;

Ad 2 − problem z wyłączeniami zasilania pojawia się zwykle, gdy w krótkich odstępach czasu zasilanie zanika i wraca – rejestratory kamer mogą wtedy wymagać zresetowania, gdyż same nie podejmą pracy po pojawieniu się zasilania, w systemach alarmowych włamaniowych nie ma zwykle znaczenia ze względu na zasilanie awaryjne z akumulatora lub baterii;

Ad 3 − problemy pojawiają się zwykle przy wyłączeniach powyżej 12 h dla systemów klasy 2 i 70 godzin dla systemów klasy 3 – patrz tabela 2. „Minimalny czas podtrzymania systemu”.

Odbiór systemów alarmowych według grupy, do której jest zaklasyfikowany obiekt

1. a) systemy alarmowe – mieszkania w blokach oraz segmentach, wille o niewielkim zagrożeniu, sklepiki itp.

W większości przypadków systemy alarmowe w tej grupie obiektów są realizowane na zasadzie „kotlet raz”, tzn. bez pisemnej analizy zagrożeń, z wykrywaniem intruza dopiero po wejściu. Stosowane są kontaktrony na drzwiach, a jeśli obiekt jest na parterze, czasami także na oknach i oczywiście czujki ruchu wewnątrz pomieszczeń – najczęściej są to czujki pasywne podczerwieni.

Zdarzają się przypadki, gdy system jest oparty na samych kontaktronach, aby można było w domu trzymać zwierzęta.

Co należy sprawdzić?

Po pierwsze kompletność dokumentacji – ma być taka, aby każdy instalator lub konserwator na jej bazie był w stanie poradzić sobie z systemem. Zalecane jest, aby prowadzona była książka konserwacji systemu i jeśli jest, to należy sprawdzić, kiedy i jakie wpisy były wykonane.

Po drugie – czy jest określona klasa (grade) systemu. Do stacji monitorowania można podłączać systemy od klasy 2 wzwyż. W tej grupie obiektów można stosować w ochronie systemy bezklasowe, np. systemy bezprzewodowe, które nie spełniają warunku pracy na bateriach bez ich wymiany przez rok.

Po trzecie – czujki kontaktronowe umieszczane na drzwiach metalowych – wykonanych z metali magnetycznych − muszą być czujkami specjalnie dedykowanymi do pracy w takich warunkach lub muszą być montowane na specjalnych podkładkach. Zdarza się dość często, że instalator montuje na drzwiach metalowych kontaktrony przeznaczone do pracy w drewnie, plastiku czy aluminium i twierdzi, że tak zawsze montował i dobrze działają. Rzeczywiście przez rok, nawet dwa te nieodpowiednio dobrane kontaktrony działają, ale później styki zaczynają się lepić i pojawiają się problemy.

Fot. 1. Kontaktron przeznaczony do pracy na drzwiach metalowych

Po czwarte – czujki pasywne podczerwieni nie mogą być montowane ani w małym korytarzu czy łazience (efekt nieprzewidywalnej zmiany czułości), ani przy drzwiach, jeśli otwieranie drzwi zmniejsza ich pole widzenia. W polu widzenia czujek nie może być jednocześnie kaloryferów i np. wysokich kwiatków. Czujki nie powinny być montowane bezpośrednio przy kratkach wentylacji lub klimatyzacji.

Powyższe uwagi dotyczą zarówno systemów alarmowych przewodowych, jak i bezprzewodowych.

Fot. 2. Drzwi zasłaniają pole widzenia czujki, pomimo że są przezroczyste dla światła widzialnego

Po piąte – jeśli kontrolujemy system, który już jest jakiś czas używany, to należy sprawdzić, kiedy był wymieniany czy też montowany akumulator lub wymieniano baterie w czujkach (w przypadku systemów bezprzewodowych).

Po szóste – dla czujek i elementów systemu montowanych w tego typu obiektach wystarczy klasa środowiskowa I, lecz jeśli sygnalizator lub manipulator systemu jest umieszczony na zewnątrz, to w zależności od tego, czy jest umieszczony pod dachem, czy nie, musi mieć klasę środowiskową III lub IV.

2. b) wille o widocznym bogactwie, sklepy z dużą ilością łatwo zbywalnego towaru

W ochronie tej grupy obiektów pojawiają się, oprócz wymienionych wcześniej czujek, także czujki:

1) dualne w wersji czujka pasywna podczerwieni i mikrofalowa,

2) zewnętrzne tory podczerwieni, a nawet bariery mikrofalowe,

3) przewodowe i bezprzewodowe przyciski napadowe,

4) detektory sejsmiczne na sejfy, a często i na ściany, i stropy,

5) czujki tłuczenia szkła oraz telewizja przemysłowa (CCTV, obecnie oznaczana jako VVS).

Uwagi co do używanych czujek:

Ad 1, 2 i 3. Łatwo i logicznie testuje się czujki PIR, czujki dualne i tory podczerwieni – problem może wystąpić w przypadku barier mikrofalowych, ponieważ mają dobrą czułość wykrywania człowieka idącego prosto, znacznie zmniejszoną czułość wykrywania przemieszczającego się człowieka pochylonego i bardzo małą czułość wykrywania czołgającego się intruza.

Ad 4. Bardzo wygodne w ochronie dużych willi są bezprzewodowe przyciski napadowe, ale wielokrotnie zetknąłem się z sytuacją, gdy okazało się, że nie ze wszystkich pomieszczeń obiektu dawało się za każdym razem uruchomić sygnał napadu.

Ad 5 i 6. Aby sprawdzić działanie tej grupy czujek, potrzebne są testery i informacje, jak je testować, należy ich szukać w instrukcji.

W tej grupie obiektów można się spodziewać systemów alarmowych klas 2 i 3 najczęściej z monitoringiem i weryfikacją alarmów za pomocą kamer. Zdarza się ochrona punktowa, np. obrazów, sejfów czy pomieszczeń.

W tych obiektach ma znaczenie, jakie jest zasilanie systemu, na jak długo wystarczy przy braku sieci i ile czasu potrzeba, aby akumulator został naładowany do pełna po jego wyładowaniu.

Zasilanie systemu – wymagania

Tu konieczne jest dołączenie kilku ważnych informacji – otóż norma PN-EN 50131-1 wprowadza klasyfikację źródeł zasilania:

– typ A – zasilanie z sieci elektroenergetycznej i z rezerwowego źródła, którego doładowywanie jest kontrolowane przez system alarmowy;

– typ B – zasilanie z sieci elektroenergetycznej i z rezerwowego źródła, którego doładowywanie nie jest kontrolowane przez system alarmowy;

– typ C –zasilacz podstawowy o określonej pojemności (np. akumulator, bateria itp.).

Okres gotowości zasilacza

Minimalny czas podtrzymania systemu według normyPN EN 50131-1 pokazano w tabeli 2.

Tabela 2. Minimalny czas podtrzymania systemu

|

Stopień ochrony |

1 |

2 |

3 |

4 |

|

Typ zasilacza A, czas w godzinach |

12 |

60 |

||

|

Typ zasilacza B, czas w godzinach |

24 |

120 |

||

Doładowywanie akumulatorów

Według normy PN EN 50131-1 – tabela 3.

Tabela 3. Czasy doładowywania akumulatorów wg PN EN 50131-1

|

Stopień zabezpieczenia (ochrony) |

1 |

2 |

3 |

4 |

|

Czas doładowania w godzinach |

72 |

24 |

||

Uwaga:

Przykład problemu dla systemów klasy 2 – typ zasilacza A – akumulator ma zapewnić pracę przez 12 h, ale do pełnego naładowania potrzebuje 72 h, a jeśli w przeciągu np. dwóch dni prąd został wyłączony dwa razy, to za drugim razem już akumulator nie podtrzyma 12 h pracy systemu, gdyż będzie naładowany poniżej 15% swojej pojemności.

Często – zwłaszcza w przypadku dużych willi – wykrywanie agresji jest już w fazie 5 według rysunku 1.

Na tym poziomie zagrożeń bardzo często do ochrony są zamontowane kamery. Dobrze jest, jeśli zostały tak rozmieszczone, aby w przypadku alarmu z obiektu umożliwiały jego weryfikację w każdych warunkach pogodowych oraz porach dnia, i to zdalnie – na odległość.

Rejestratory kamer zwykle są zasilane bezpośrednio z sieci bez zasilania awaryjnego, na dodatek wielokrotne wyłączenia prądu w krótkim czasie bardzo często powodują zawieszenie się rejestratorów i konieczne jest ich zresetowanie, co wymaga obecności w obiekcie.

Jeśli zagrożenie jest duże, warto, aby zapewnić zasilanie kamer, stosując UPS-y.

RODO a kamery przy domu lub osiedlu

Po raz pierwszy w historii ludzkości mamy prawie doskonałe narzędzie do walki z przestępczością – są to kamery. RODO, a raczej interpretacja przepisów odstrasza ludzi od montażu kamer w ochronie, a wystarczy kilka działań, aby kamery zamontować i zabezpieczyć się przed naruszeniem przepisów RODO.

Po pierwsze musi powstać dokument, w którym należy wpisać, jakie zagrożenia występowały lub spodziewamy się, że mogą wystąpić w obiekcie i jego otoczeniu.

Po drugie – trzeba przypisać, gdzie ich się spodziewamy oraz w jaki sposób chcemy zmniejszyć zagrożenie, montując kamery.

Po trzecie – kto konkretnie będzie miał dostęp do nagrań i w jaki sposób zabezpieczymy dostęp do nagrań tak, by nie mogły z nich korzystać osoby niepowołane. Ten punkt jest istotny, aby nie mieć problemów z RODO!

Po sporządzeniu takiego dokumentu możemy spokojnie zamówić montaż kamer w miejscach, w których spodziewamy się wystąpienia zagrożeń. Kamery swoim zasięgiem mogą przekraczać granice naszego terenu, pod warunkiem że dotyczy to miejsc, w których spodziewamy się agresji na nasz teren.

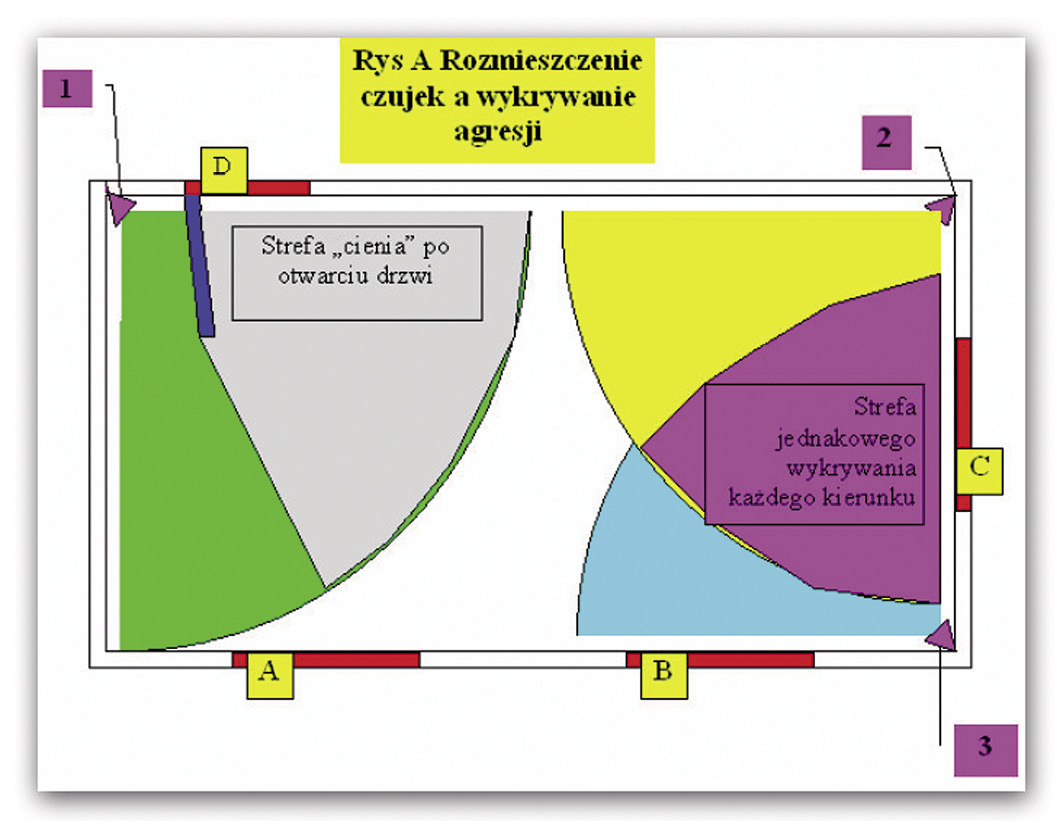

Rys. 2. Przykład rozmieszczenia czujek PIR w pomieszczeniu z oknami. Czujka nr 1 jest umieszczona w złym miejscu. Otwarcie drzwi zmniejsza diametralnie strefę wykrywania. Czujka nr 2 umieszczona prawidłowo – jeśli jej zasięg będzie sięgał do drzwi, to jej czułość wykrywania agresji będzie największa, podobnie jak agresji przez okno C – może nie wykryć agresji przez okna A i B. Czujka nr 3 wykryje agresję przez okna C i B, a przy zwiększonym zasięgu także przez okno A.

Jak to wygląda w praktyce?

Wspólnota mieszkaniowa umieściła kamery, z których część swoim zasięgiem obejmowała ulicę – dzięki zapisom z tych kamer ustalono sprawców dwóch kradzieży samochodów.

Przykład: sprawdzenie systemu alarmowego symulacją włamania przez drzwi

Willa – typowy układ pomieszczeń i systemu: sypialnie na piętrze, drzwi wejściowe podłączone na linię zwłoczną alarmu.

Przestępcy forsują drzwi, niszcząc lub otwierając zamek – system alarmowy włączony podczas obecności mieszkańców (śpią) włącza się z opóźnieniem kilkudziesięciu sekund od chwili pełnego otwarcia drzwi. Jest to wystarczający czas, aby przestępcy wbiegli do sypialni i zmusili mieszkańców, aby ci zgłosili alarm jako fałszywy.

Jak temu zapobiec? Sprawdźmy możliwości:

1) linia dozorowa czujki na drzwiach musi być jako natychmiastowa, a nie zwłoczna, a jeśli ktoś późno wraca do domu, gdy inni już śpią, to albo nie należy włączać systemu alarmowego, albo

2) powinien mieć możliwość włączania pilotem opóźnienie linii na wejściu, albo

3) mieć możliwość rozbrojenia systemu, będąc na zewnątrz, ale w tym ostatnim przypadku linia dozorowa drzwi musi być natychmiastowa.

|

W kolejnych publikacjach przedstawimy zasady sprawdzania systemów ochrony muzeów, fabryk, magazynów, magazynów broni i infrastruktury krytycznej. |

|

Podsumowanie |

|

W tekście przedstawiono porady dla inwestorów, projektantów i użytkowników systemów ochrony dotyczące sprawdzania wykonania i działania tych instalacji. Podano m.in., z jakich dokumentów korzystać, jak badać działanie elementów ochrony. Artykuł nie dotyczy systemów ppoż. i systemów wykrywających skażenia. |

*Za: M. Szustakowski, N. Pałka, Ochrona elektroniczna obiektów strategicznych, w: Nowoczesne technologie systemów uzbrojenia, Wojskowa Akademia Techniczna, Warszawa 2008, s. 609−612.

Podobne artykuły

Zobacz również

We wtorek 9 kwietnia w KSE odnotowano rekordową generację źródeł #PV. O godz. 12.15 pracowały one z mocą 10 650 MW, a w godz. 12-13 wyprodukowały 10 530 MWh energii, co stanowiło ponad połowę zapotrzebowania w tym czasie. pic.twitter.com/uPSGRYNdcQ

— PSE S.A. (@pse_pl) April 10, 2024